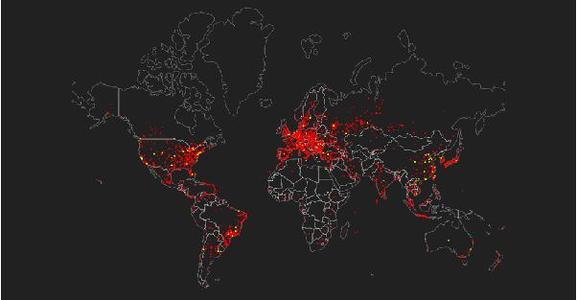

僵尸网络在全世界范围内强制使用超过150万台RDP服务器

安全研究人员发现了一种新的僵尸网络,它一直在攻击运行暴露于互联网的远程桌面协议(RDP)连接的Windows系统。

该研究人员发现Morphus实验室的Renato Marinho发现僵尸网络攻击了1,596,571个RDP终端,这个数字很可能会在未来几天内上升。

名为GoldBrute,僵尸网络的工作原理如下:

僵尸网络蛮力并通过RDP访问Windows系统。

下载包含GoldBrute恶意软件代码的ZIP文件。

扫描互联网新的RDP端点,这些端点不属于主要的GoldBrute RDP端点列表。

在找到80个新的RDP端点后,它会将IP地址列表发送到其远程命令和控制服务器。

受感染的主机收到强制的IP地址列表。对于每个IP地址,机器人必须尝试进行身份验证时只有一个用户名和密码。每个GoldBrute bot都会获得不同的用户名和密码组合。

Bot执行暴力攻击并将结果报告给C&C服务器。

GOLDBRUTE僵尸网络规模不断扩大

目前尚不清楚GoldBrute僵尸网络到底有多大。众所周知,僵尸网络的“可扩展”RDP目标列表在过去几天内已经增长,因为它慢慢发现新的RDP端点发起攻击。

GoldBrute主要RDP目标列表的增长也表明其受感染设备的基数增加。

对于运行在Internet上暴露的RDP端点的公司和用户来说,坏消息是僵尸网络也很难被发现并停止。这是因为每个受感染GoldBrute的系统只会针对每个受害者启动一次密码猜测尝试,从而阻止提供强力保护的安全系统免于入侵。

BLUEKEEP掩盖了真正的危险

GoldBrute僵尸网络的发现也强调,目前,暴力攻击仍然是在线暴露的RDP系统的最大威胁。

尽管围绕着迫使新的BlueKeep RDP漏洞武器化的迫在眉睫的威胁感到恐慌,但安全研究人员表示,今天的大多数RDP攻击都是经典的暴力攻击。

根据网络威胁情报公司Bad Packets今天发布的统计数据,针对BlueKeep漏洞的RDP扫描仅占过去一周所有恶意RDP流量的3.4%。

另一方面,RDP暴力攻击和利用较旧的RDP漏洞的尝试占96.6%,这表明多个安全公司和安全研究人员有意识地决定不发布有效的BlueKeep漏洞,这是一个很好的决定。