自我XSS攻击是指使用社会工程技术来诱使用户输入执行攻击所必需的代码的事实

社交网络巨头的一位发言人表示,Facebook已经确定了大规模垃圾邮件攻击的肇事者,该攻击于本周初用大量暴力和露骨内容轰炸了用户,并正在对他们采取法律行动。Facebook于11月15日表示,垃圾邮件攻击诱使毫无戒心的用户将恶意Javascript代码复制到其Web浏览器的URL栏中,以利用跨站点脚本漏洞。尚不清楚哪个浏览器具有该漏洞,但Facebook声称其工程师正在携带该漏洞。问题得到控制。

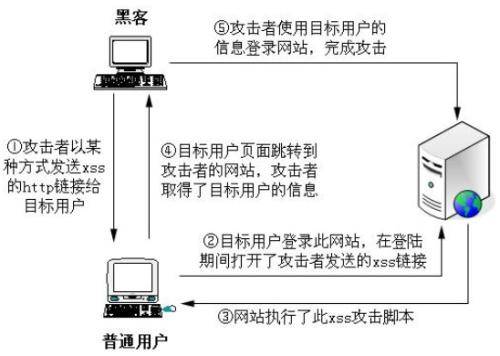

ldquo;自我XSSrdquo;攻击是指使用社会工程技术来诱使用户输入执行攻击所必需的代码的事实,与其他类型的基于XSS的攻击方式(肇事者将代码注入网站)相反。

Sophos的高级安全顾问Chester Wisniewski在Naked Security博客上写道,用户通常会被ldquo;赠品,竞赛或抽奖活动所吸引,以获取一些奇妙的奖品,要想获得资格,您需要将此魔术代码粘贴到浏览器中rdquo; 。

从11月14日开始的24多个小时里,Facebook用户遭到了新闻提要中明显和暴力内容的轰炸。这些图像包括成人内容,损害地位和极端暴力的名人的Photoshop图像,这些图像通常在用户不知情的情况下散布在整个网站上。

许多用户上Twitter来发泄对图片的不满,并声称他们完全停用了他们的帐户。

为了使问题得到控制,Facebook工程师实施了ldquo;执行机制rdquo;,以自动关闭XSS自我攻击产生的恶意页面。如果用户成为攻击的受害者,则该机制应检测到这种危害并回滚该帐户以删除所有恶意活动。

据Facebook称,似乎仅是为了发动这类攻击而创建的帐户也将被关闭。受影响的用户还正在通过ldquo;教育检查点rdquo;来学习如何保护自己。还采取了后端措施来降低这些攻击的发生率。

Facebook发言人说:ldquo;保护使用Facebook的用户免受垃圾邮件和恶意内容的侵害是我们的重中之重,我们一直在努力改进系统,以隔离和删除违反我们条款的材料。rdquo;在这次攻击中并未受到损害。

早在5月,Facebook推出了ldquo; Self-XSS Protection rdquo;安全功能,以防止用户无意中参与跨站点脚本活动,就像这种垃圾邮件攻击一样。该功能应该能够检测用户何时将已知的XSS恶意代码粘贴到地址栏中,并显示质询窗口以确认用户打算这样做。Facebook更新了此功能,即使在输入未知代码(如本次攻击)的情况下,也可以阻止用户。

据Facebook博客宣布安全功能的消息,Facebook正在与主要的浏览器公司合作,以解决根本问题,并且微软已在Internet Explorer 9中实施了一些保护措施。

这种攻击是不寻常的,即使对于Facebook而言,实际上几乎每天都受到新的点击劫持或垃圾邮件活动的打击。Facebook骗局中的ldquo;近100%rdquo;会为骗子带来某种形式的财务收益,即使只是窃取个人资料信息也是如此。Wisniewski说,这种攻击似乎是ldquo;纯粹的恶意行为rdquo;,目标是该网站因其ldquo;家庭友好的环境rdquo;而享有声誉。

有人猜测这种攻击可能是黑客主义者团体Anonymous的延迟攻击,后者曾在11月5日承诺对Facebook进行ldquo;大规模rdquo;攻击,因为它不尊重用户隐私。BitDefender社交媒体安全产品经理George Lucian Petre在公司上写道,Bitdefender研究人员报告了一种针对Facebook帐户的新型蠕虫,并在受感染计算机上打开了后门程序,这可能是黑客团体在7月承诺的ldquo; Fawkes病毒rdquo;。博客。但是,匿名者并未在其Twitter上的任何常规渠道上都将垃圾邮件攻击或这种病毒归功于它。